넷서포트 RAT 악성코드, 포켓몬 게임으로 위장해 번지는 중

페이지 정보

작성자 cfpa 댓글 0건 조회 883회 작성일 23-01-05 12:33본문

출처 :보안뉴스

https://www.boannews.com/media/view.asp?idx=113156&page=1&kind=1

정상 프로그램 원격 제어 도구 통해 보안제품 탐지 우회, GUI 환경 내 감염시스템 제어 가능

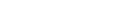

카드 게임 초기 실행 화면과 유사하게 위장...‘Play on PC’ 버튼 클릭 시 악성코드 감염

[보안뉴스 김영명 기자] 원격 제어 도구인 넷서포트 매니저(NetSupport Manager)는 일반 사용자나 기업 사용자가 원격으로 시스템을 제어하기 위한 목적으로 설치하고 사용할 수 있다. 하지만 외부에서 특정 시스템을 원격으로 제어할 수 있는 기능은 다수의 공격자에 의해 악용될 수 있다.

원격 제어 도구(Remote Administration Tool)들은 대부분 커맨드 라인 기반인 백도어와 RAT(Remote Access Trojan) 악성코드들과 달리 사용자 편의가 중요해 원격 데스크톱, 즉 GUI 환경을 제공한다. 악의적으로 개발된 것은 아니라고 하더라도 감염 시스템에 설치될 경우에는 공격자에 의해 추가 악성코드 설치나 정보 탈취와 같은 악의적인 목적으로 악용될 수 있다.

▲포켓몬 카드 게임 위장 페이지[이미지=안랩 ASEC 분석팀]

백도어 악성코드들과 달리 대부분의 원격 제어 도구들은 수많은 사용자들에 의해 사용되고 있어 정상 프로그램으로 인식되기 쉽다. 공격자들은 정상 프로그램인 원격 제어 도구들을 이용해 보안 제품의 탐지를 우회하고, 동시에 GUI 환경에서 감염 시스템을 제어할 수 있게 된다.

이러한 가운데 안랩 ASEC 분석팀은 최근 NetSupport RAT 악성코드가 포켓몬 카드 게임을 위장한 피싱 페이지에서 유포되고 있는 것을 확인했다고 밝혔다. 정상적인 목적으로 사용되는 형태가 아니라 공격자가 감염 시스템을 제어하기 위해 설정한 형태로 유포돼 ASEC 분석팀에서는 ‘NetSupport RAT’으로 표현했다. NetSupport RAT은 공격자들에 의해 과거부터 꾸준히 사용되고 있는 악성코드로서 최근까지도 스팸 메일이나 정상 프로그램을 위장한 피싱 페이지를 통해 유포되고 있다.

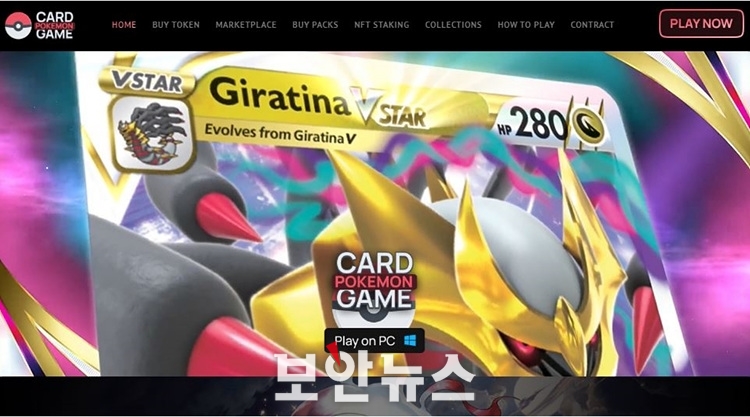

포켓몬 카드 게임을 위장한 피싱 페이지의 하단을 보면 ‘Play on PC’ 버튼을 확인할 수 있다. 사용자가 게임을 설치하기 위해 해당 클릭할 경우 포켓몬 카드 게임 대신 NetSupport RAT 악성코드가 다운로드된다. 다운로드된 파일은 아이콘뿐만 아니라 버전 정보도 위장하고 있기 때문에 사용자들은 게임 프로그램으로 인지하고 실행시킬 수 있다.

▲포켓몬 카드 게임으로 위장한 악성코드[이미지=안랩 ASEC 분석팀]

악성코드는 InnoSetup으로 개발된 인스톨러 악성코드로서 실행되면 %APPDATA% 경로에 폴더를 생성하고 NetSupport RAT 관련 파일들을 숨김 속성으로 생성 및 실행한다. 또한, 시작 프로그램 폴더에 바로 가기 파일을 생성해 재부팅 후에도 동작을 가능하게 설정한다. 아래의 프로세스 트리에서 최종적으로 실행되는 client32.exe가 NetSupport Manager의 클라이언트이다.

▲NetSupport RAT의 프로세스 트리[이미지=안랩 ASEC 분석팀]

설치된 NetSupport 관련 프로그램들 자체는 정상이라고 할 수 있지만, 다음과 같이 ‘client32.ini’ 설정 파일에 공격자의 C&C 서버 주소가 설정돼 있는 것을 볼 수 있다. NetSupport가 실행되면 해당 설정 파일을 읽고 공격자의 NetSupport 서버에 접속해 연결하며, 공격자가 감염된 시스템을 제어할 수 있게 된다.

▲설치된 NetSupport 파일들과 설정 파일(좌)과 NetSupport RAT 패킷 데이터(우)[이미지=안랩 ASEC 분석팀]

ASEC 분석팀은 안랩 ASD(AhnLab Smart Defense) 인프라와 VirusTotal을 이용해 연관 파일들을 조사하던 중 위의 피싱 페이지 외에도 동일한 형태로 포켓몬 카드 게임을 위장한 피싱 페이지를 확인했다고 밝혔다. 각각의 피싱 페이지에서는 지난해 12월 경부터 다수의 NetSupport RAT 드로퍼 악성코드들을 유포하고 있다. 참고로 파일들은 모두 다르지만 ‘client32.ini’ 파일에 설정된 C&C 서버는 모두 같은 것으로 드러났다.

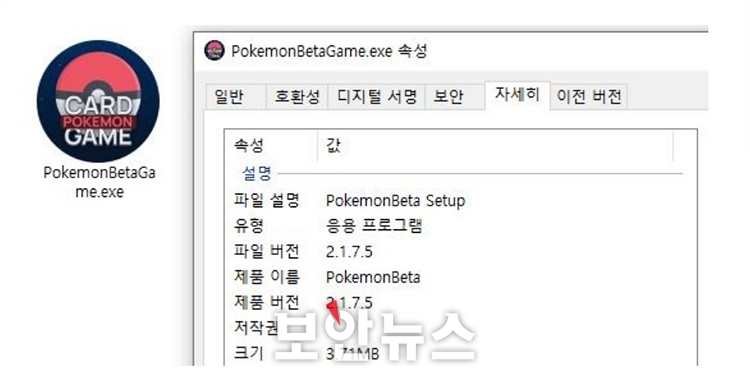

VirusTotal에 업로드된 샘플들 중에는 비주얼 스튜디오 위장 아이콘을 갖는 악성코드도 확인되는데, 비주얼 스튜디오를 위장한 것와 비슷하게 NetSupport RAT도 %APPDATA%\Developer\ 경로에 설치된다. 이를 보면 공격자가 포켓몬 게임 외에도 다른 정상 프로그램으로 위장해 악성코드들을 유포하고 있는 중으로 추정된다.

▲비주얼 스튜디오를 위장한 NetSupport RAT 드로퍼[이미지=안랩 ASEC 분석팀]

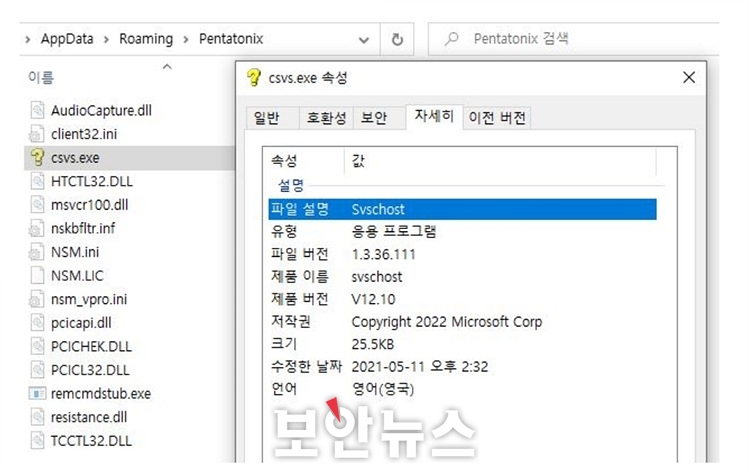

이외에도 설치 경로에 NetSupport 클라이언트인 ‘client32.exe’ 대신 윈도 정상 프로그램인 svchost.exe를 위장한 ‘csvs.exe’라는 파일을 생성하는 유형도 존재한다. 비록 아이콘과 사이즈가 다르지만 내부적인 루틴이나 PDB 정보로 확인했을 때 공격자가 탐지를 우회하기 위해 ‘client32.exe’ 파일을 직접 수정한 형태로 보인다는 게 ASEC 분석팀의 설명이다.

▲공격자가 수정한 것으로 추정된 client32.exe[이미지=안랩 ASEC 분석팀]

NetSupport RAT은 다양한 공격자들에 의해 사용되고 있다. 대표적으로는 △송장(Invoice) △선적 서류(Shipment Document) △구매 주문서(P.O., Purchase Order) 등으로 위장한 스팸 메일이 최근까지도 꾸준히 유포되고 있다. 이외에도 올해 하반기에는 ‘SocGholish’라고 하는 소프트웨어 업데이트를 위장한 피싱 페이지를 통해 사용자가 스스로 악성코드를 설치하도록 유도한 사례도 있다.

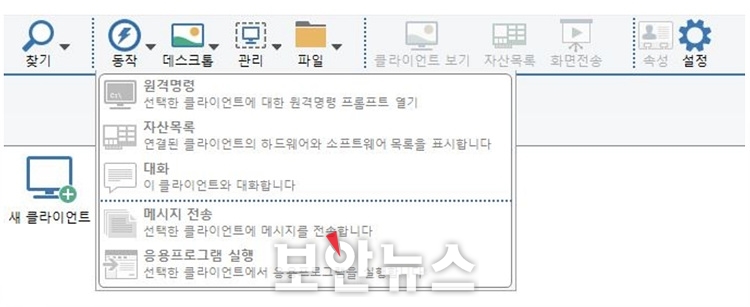

NetSupport RAT이 설치될 경우 공격자는 감염 시스템에 대한 제어 권한을 획득할 수 있다. NetSupport 자체적으로 지원하는 기능들을 보자면 원격 화면 제어 기능 외에도 △스크린 캡처 △클립보드 공유 △웹 히스토리 정보 수집 △파일 관리 △명령 실행과 같은 시스템 제어를 위한 기능들이 제공된다. 이는 공격자가 사용자 정보 탈취, 추가 악성코드 설치 등과 같은 다양한 악성 행위를 수행할 수 있다는 것을 의미한다.

▲NetSupport가 지원하는 기능들[이미지=안랩 ASEC 분석팀]

최근 공격자들은 NetSupport와 같이 다양한 사용자들이 사용하고 있는 원격 제어 도구들을 악용하여 공격에 사용하고 있다. 사용자의 컴퓨터가 이러한 원격 제어 악성코드에 감염될 경우 공격자에 의해 시스템이 장악돼 정보 탈취 및 추가 악성코드 설치와 같은 피해를 입을 수 있다.

안랩 ASEC 분석팀 측은 “사용자들은 외부에서 프로그램 설치 시 공식 홈페이지에서 구매하거나 다운로드하는 것이 권장되며, 의심스러운 메일을 받게 된다면 첨부파일의 실행을 지양해야 한다”며 “OS 및 인터넷 브라우저 등의 프로그램들에 대한 최신 패치와 V3를 최신 버전으로 업데이트해 이러한 악성코드의 감염을 사전에 차단할 수 있도록 신경써야 한다”고 말했다.

[김영명 기자(boan@boannews.com)]