“태영호 의원실 비서입니다” 사칭 메일...북한 해킹 조직 ‘김수키’였다

페이지 정보

작성자 cfpa 댓글 0건 조회 863회 작성일 22-12-25 10:42본문

출처 : 조선일보

https://www.chosun.com/national/national_general/2022/12/25/HQDVGEF2UFBYRMVJOUSFNZJDKU/

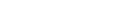

‘안녕하세요 태영호 의원실 비서입니다. 어제 세미나를 위해 함께 해주셔서 정말 감사했습니다. 사례비지금의뢰서를 작성해주신 후에 회신해주시면 감사하겠습니다.’

지난 5월 태영호 국민의힘 의원실 비서로 사칭해 이같은 메일을 보낸 일당이 북한 해킹조직인 이른바 ‘김수키(Kimsuky)’로 나타났다. 이들은 지난 4월에는 제20대 대통령직 인수위원회 출입기자를, 지난 10월에는 국립외교원 외교안보연구소를 사칭한 메일을 국내 외교·통일·안보·국방 전문가 892명에게 보냈다. 국내 민감 정보를 빼내려고 이 같은 시도를 벌인 것으로 알려졌다.

25일 경찰청 국가수사본부는 사칭 메일을 수사한 결과 지난 2014년 한국수력원자력을 해킹하는 등 수년에 걸쳐 국내 해킹을 벌여온 북한 특정 조직의 소행으로 확인됐다고 밝혔다. 특히 이들은 일부 피해자들의 컴퓨터를 마비시키고 돈을 요구하는 ‘랜섬웨어’ 프로그램을 유포했는데 북한 해킹조직이 우리나라 국민과 기업을 상대로 랜섬웨어를 유포한 사실이 확인된 건 이번이 처음이다.

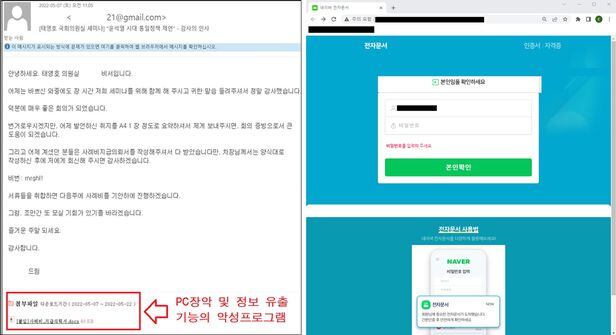

김수키는 무차별적 해킹을 통해 확보한 26개국 326대의 서버 컴퓨터를 통해 IP 주소를 세탁했다. 국내의 피해 서버는 총 87대다. 이들은 세탁한 IP주소로 국회의원실이나 기자, 정부 기관을 사칭해 전문가들에게 메일을 보냈다. 이 메일에는 피싱 사이트로 유도하는 링크나 악성 프로그램이 첨부돼 있었다.

이같은 메일을 받은 국내 외교·통일·안보·국방 전문가 892명 중 49명은 피싱 사이트에 접속해 자신의 아이디와 비밀번호를 입력했다. 이들은 대부분 대학 교수나 민간 연구기관 연구원이었다. 이들 중에 국가 기관 공무원은 없었다고 경찰은 밝혔다. 김수키는 피해자들의 이메일을 실시간으로 들여다보며 주소록과 첨부 문서를 빼간 것으로 드러났다.

관련링크

- 이전글인수위 기자·의원실·국립외교원 사칭 악성 메일 유포 주체는? 북한 해킹조직 22.12.26

- 다음글국정원 “北 사이버공격 국내 피해액 5년간 1000억 달해” 22.12.23