한국원자력연구원 계정정보 노린 피싱 메일 발견

페이지 정보

작성자 cfpa 댓글 0건 조회 1,324회 작성일 22-07-02 07:44본문

출처 : 보안뉴스

https://www.boannews.com/media/view.asp?idx=107984

지난 2021년 국내 VPN 취약점에 의해 한국원자력연구원(KAERI)과 한국항공우주산업(KAI)이 해킹당한 사건이 있었다. 당시 하태경 국회 정보위원회 위원은 한국원자력연구원 내부시스템이 北 정찰총국 산하 해커조직 ‘김수키(Kimsuky)’로 추정되는 IP를 통해 해킹됐다고 밝혔다. 해당사건은 국정원 등 정부기관이 조사에 들어갔지만, 아직까지 수사결과는 공개되지 않았다.

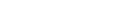

▲계정탈취를 시도하는 피싱 메일[자료=이스트시큐리티 ESRC]

그런데 최근 한국원자력연구원의 임직원 계정을 탈취하려는 공격이 다시금 발생해 주의가 요구된다. 이스트시큐리티 시큐리티대응센터(이하 ESRC)는 최근 국가기반시설에서 근무하는 임직원의 계정을 탈취하려 하는 공격자들의 시도가 지속되고 있으며, 특히, 이번에 발견된 공격은 ‘전신 송금에 대한 지불 영수증’이라는 제목으로 한국원자력연구원 임직원을 대상으로 진행됐다고 밝혔다.

피싱 메일은 어색한 한국어로 작성되어 있어 조금만 주의를 기울이면 피싱 메일임을 인지할 수 있다. 다만, ‘지불금’, ‘영수증’, ‘은행’라는 키워드를 입력해 사용자로 하여금 중요한 이메일로 오인하도록 해 첨부파일의 실행을 유도한다. 만일 사용자가 해당 피싱메일을 정상메일로 오해해 첨부파일을 실행하면, 계정정보 입력을 유도하는 피싱 페이지가 뜬다.

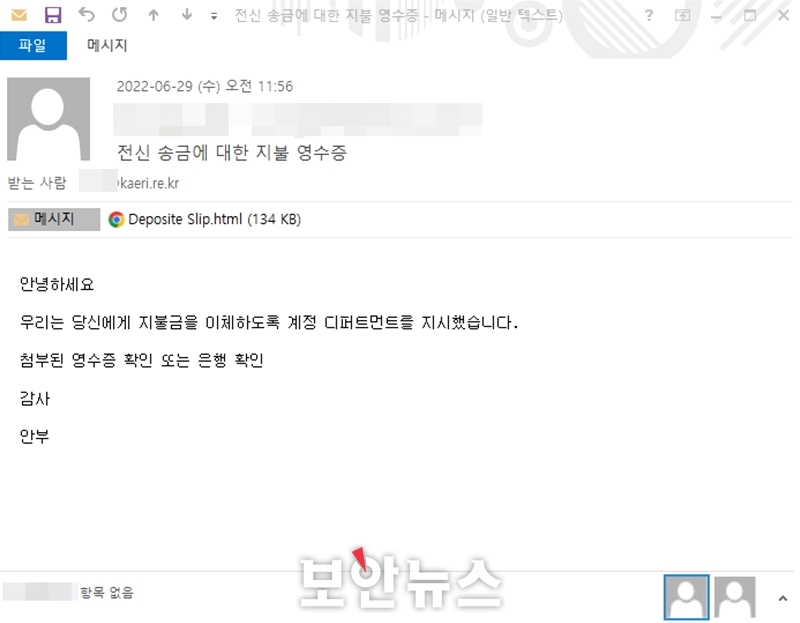

▲로그인을 유도하는 피싱 페이지[자료=이스트시큐리티 ESRC]

피싱 페이지는 한국원자력연구원의 플랫폼 로그인 페이지처럼 위장하고 있으며, 공격을 당한 사용자의 이메일 정보는 자동으로 입력되어 있어 비밀번호 입력만을 요구한다. 만일 사용자가 해당 피싱 사이트에 비밀번호를 입력하면 공격자 서버로 전송되며 공격이 종료된다.

많은 공격자들은 철저한 보안 시스템이 설정되어 있는 기업 혹은 기관들을 공격할 때, 공격의 효율을 높이기 위해 사회공학적 기법을 이용해 구성원 개개인을 공격 목표로 하는 경우가 많다. 특히 사내 시스템에 접근할 수 있는 계정정보의 경우 그 활용도가 매우 높아 공격자들은 사회공학적 기법을 이용한 계정정보 탈취를 꾸준히 시도 중에 있다. 이에 이스트시큐리티 ESRC는 “기업 및 기관 보안담당자들은 임직원들을 대상으로 주기적인 보안교육을 진행함으로써 사회공학적 기법을 이용한 공격 가능성을 낮추도록 노력해야 한다”고 조언했다.

[원병철 기자(boanone@boannews.com)]